Kostenlose Hilfe von Profis, kann das denn überhaupt möglich sein?

Ja, und damit meine ich nicht WPVision.de, wo wir als größtes deutsches Windows Phone Forum über mehrere Jahre hinweg viele User betreut und oftmals die Aufgaben übernommen haben, die eigentlich in den Bereich des Microsoft Supports gefallen sind. 😉

Nein, ich spreche hier von Open Bug Bounty (OBB), einer Plattform die sich auf die Fahnen geschrieben hat Webseiten sicherer zu machen.

Auf der deutschen Seite von Wikipedia wird der Zweck wie folgt erläutert:

„Open Bug Bounty ist eine nicht kommerzielle, offene Plattform für unabhängige Sicherheitsforscher zur verantwortungsbewussten Offenlegung von Sicherheitslücken …“ (*1)

Das klingt ja schon mal nicht schlecht, wobei der folgende Satz schon wieder ganz schön sauer aufstößt:

„Es wird erwartet, dass die Betreiber der betroffenen Website die Entdecker für die Erstellung ihrer Berichte belohnen.“ (*1)

Ist also doch nicht alles Gold, was glänzt?

So pauschal lässt sich diese Frage nicht beantworten. Fakt ist aber, dass jede Medaille zwei Seiten hat und überall, wo sich hilfsbereite Menschen rumtummeln es nicht lange dauert, bis sich auch der Abschaum unserer Gesellschaft dort wiederfindet.

Das aus meiner Sicht größte Problem von Open Bug Bounty ist, dass sich dort jeder ohne weitere Überprüfung als Spezialist anmelden und sein Unwesen treiben kann. Das sieht wie folgt aus:

- Ein „Spezialist“ registriert sich bei OBB.

- Dort reicht er einen angeblichen auf einer Seite gefundenen Sicherheitsbug ein (der in Wirklichkeit aber gar nicht immer existiert).

- Mit OBB als Absender werden nun Massenmails an den Webseitenbetreiber geschickt mit der Hoffnung diesen zu erreichen und auf das Problem aufmerksam zu machen.

- Der Seitenbetreiber setzt sich mit den Sicherheitsexperten (aka Betrüger) in Verbindung, weil OBB in seiner Mail bestätigt hat, dass die Sicherheitslücke wirklich vorhanden ist.

- Der Sicherheitsexperte verlangt vom Seitenbetreiber für die Übergabe der Infos zur Schwachstelle eine „freiwillige Belohnung“.

- Der Seitenbetreiber bezahlt. – Der Sicherheitsexperte verschwindet mit der Kohle.

- Alternativ wird der Seitenbetreiber

erpresst / genötigtsehr intensiv dazu gedrängt die „Belohung“ zu zahlen, damit die Daten der entsprechenden Schwachstelle übermittelt werden.

Genau das ist in letzter Zeit vermehrt vorgekommen und verleiht der Community einen schlechten Ruf.

Nun aber mal Butter bei die Fische – was ist denn überhaupt passiert?

28. Dezember 2021, 20:38 Uhr

Ich habe von OpenBugBounty <Ki**an@openbugsbounty.org> mehrere Mails mit dem gleichen Inhalt bekommen (Schnellübersetzung von google) :

OpenBugBounty

Machen Sie das Internet zu einem sichereren Ort

EIN FEHLER AUF IHRER WEBSITE GEFUNDEN!

Benachrichtigung über Website-Sicherheitslücken

Hallo, ein Sicherheitsforscher hat über das koordinierte und verantwortungsbewusste Offenlegungsprogramm von Open Bug Bounty eine Sicherheitslücke gemeldet, die die Website wpvision.de betrifft: https://www.openbugbounty.org/researchers/YassDennis/

Gemäß den Standardrichtlinien von ISO/IEC 29147 haben wir die Existenz der Schwachstelle überprüft, bevor wir Sie benachrichtigt haben. Bitte kontaktieren Sie den Sicherheitsforscher direkt für technische Details der Schwachstelle. Der Forscher kann auch beim Beheben der Schwachstelle helfen, wenn Sie Hilfe benötigen. Wenn Sie diese Benachrichtigung irrtümlicherweise erhalten haben, entschuldigen Sie sich bitte und leiten Sie sie an Ihr IT-Sicherheitsteam oder eine für die Sicherheit Ihrer Website zuständige Person weiter.

Wenden Sie sich für weitere Details der Schwachstelle an den Sicherheitsforscher

Profil des Sicherheitsforschers: https://www.openbugbounty.org/researchers/YassDennis/

Kontaktieren Sie den Forscher direkt hier: de***ne@gmail.com

Besuchen Sie auch das Profil für weitere Informationen

Sollten Sie Hilfe benötigen, wenden Sie sich bitte an: https://www.openbugbounty.org/open-bug-bounty/

Bleib sicher,

Öffnen Sie Bug Bounty

Web sicherer machen

HAFTUNGSAUSSCHLUSS: Das gemeinnützige Open Bug Bounty-Projekt hat keine direkten oder indirekten Beziehungen zu Sicherheitsforschern. Unsere einzige Aufgabe besteht darin, die Einsendungen zu überprüfen und Website-Eigentümer so schnell wie möglich zu benachrichtigen, um ihre Websites sicher zu halten.

Warum habe ich diese Nachricht an mehrere Mailadressen bekommen?

Open Bug Bounty bzw. der angebliche Sicherheitsforscher sucht vorab keine Möglichkeit den Webseitenbetreiber auf regulärem Wege zu informieren. Es werden also pauschal Mails an alle Adressen verschickt, die standardmäßig für eine Seite angelegt sind.

Das sind meist: admin@, administrator@, presse@, info@ usw.

Diese Methode finde ich schon etwas fraglich aber kann ich noch verkraften. Interessanter wird es dann schon beim Inhalt, denn hier steht ja:

„Gemäß den Standardrichtlinien von ISO/IEC 29147 haben wir die Existenz der Schwachstelle überprüft.“

Heißt für mich also, dass die gemeldete Sicherheitslücke von jemanden vom Stammpersonal von Open Bug Bounty nochmals ganz genau unter die Lupe genommen und verifiziert wurde.

Weiterhin heißt es:

„HAFTUNGSAUSSCHLUSS: Das gemeinnützige Open Bug Bounty-Projekt hat keine direkten oder indirekten Beziehungen zu Sicherheitsforschern. Unsere einzige Aufgabe besteht darin, die Einsendungen zu überprüfen … .“

Unterm Strich sagt OBB also sinngemäß:

Was in der Mail steht stimmt. Wir haben alles überprüft. Setzen sie sich beruhigt zur weiteren Klärung mit den Sicherheitsforscher in Verbindung.

Wenn ich die Meldung bekomme, dass irgendetwas mit meiner Seite nicht stimmt, nehme ich das grundsätzlich ziemlich ernst und versuche die Problematik schnellstmöglich zu beseitigen.

29. Dezember 2021

Da ich bis Dezember 2021 noch nie etwas von Open Bug Bounty gehört hatte, prüfte ich erstmal, ob das SPAM ist oder etwas echtes.

Nach kurzer Recherche war klar, dass OBB schon länger auf dem Markt ist und wohl auch gute Arbeit macht.

Die in der Mail vergebene Vorgangsnummer konnte ich bei OBB aufrufen, ein Fall wurde dafür angelegt und auch angezeigt. Der Sicherheitsforscher schien auch schon einige Zeit an Board zu sein. Ein Profil war vorhanden und er hatte auch schon einige Bugs reportet.

Bis zu diesem Zeitpunkt schien alles seriös zu sein.

30. Dezember 2021

Mit einer großen Tasse Kaffee in der Hand wollte ich heute die Sache endgültig klären.

Also flink auf die Webseite von OBB, um mir nochmal alles anzuschauen und den Sicherheitsexperten zu kontaktieren, das war zumindest der Plan.

Nun kam allerdings die Überraschung:

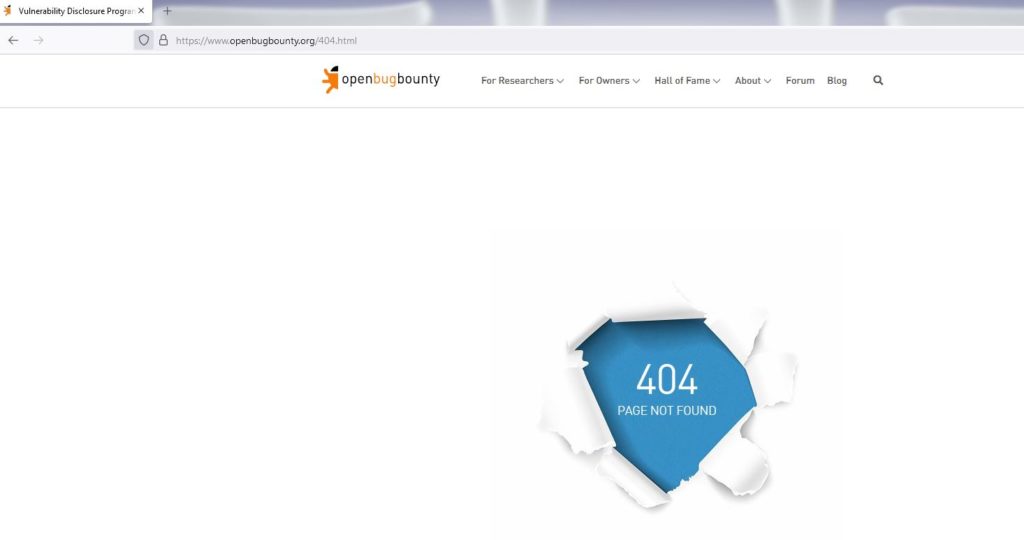

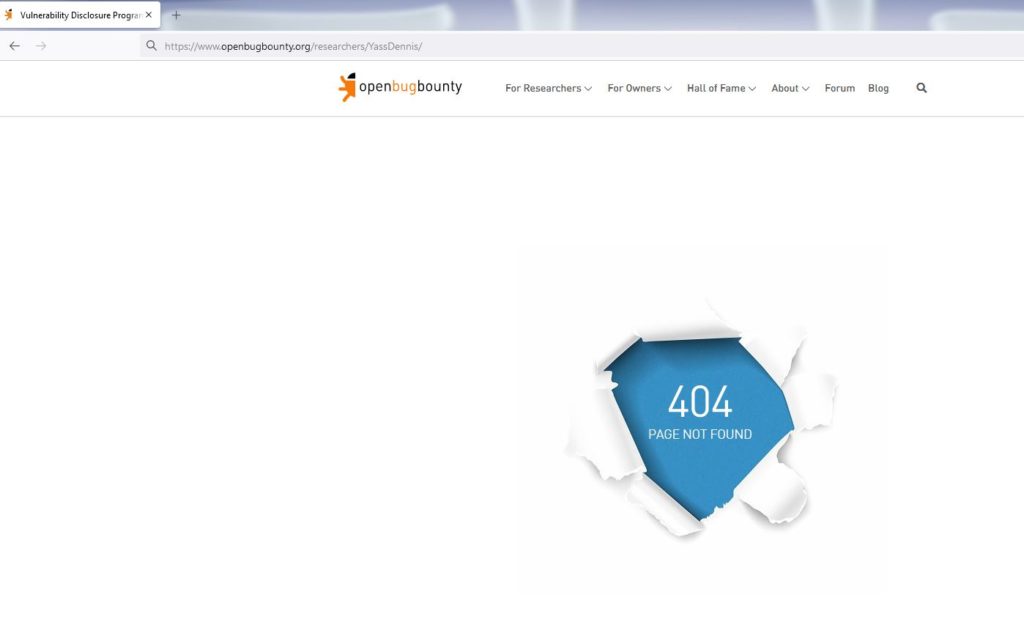

1. Meine Fallnummer zum Bug – gab es nicht mehr

2. Die URL zum Sicherheitsforscher – gab es nicht mehr

3. Das Konto des Sicherheitsforschers – gab es nicht mehr

4. Alle eingereichten Bugs des Sicherheitsforschers (vielleicht könnt Ihr es Euch denken?!) – gab es nicht mehr

Ergo:

Sowohl mein Sicherheitsproblem, als auch die Person, die dies gefunden hat waren über Nacht verschwunden.

Von OBB gab es diesbezüglich keine Info, dass da vielleicht irgendetwas schief gelaufen ist oder man einen Betrüger in seinen eigenen Reihen hatte. Stillschweigen war scheinbar angebrachter.

Ich habe das Thema also gedanklich ad acta gelegt bis zum …

28. Februar 2022, 02:52 Uhr

Neue Mail – neues Glück.

Absender: OpenBugBounty support@openbugsbounty.org

Text:

„Betreff : Benachrichtigung über Schwachstellen in der Website-Sicherheit

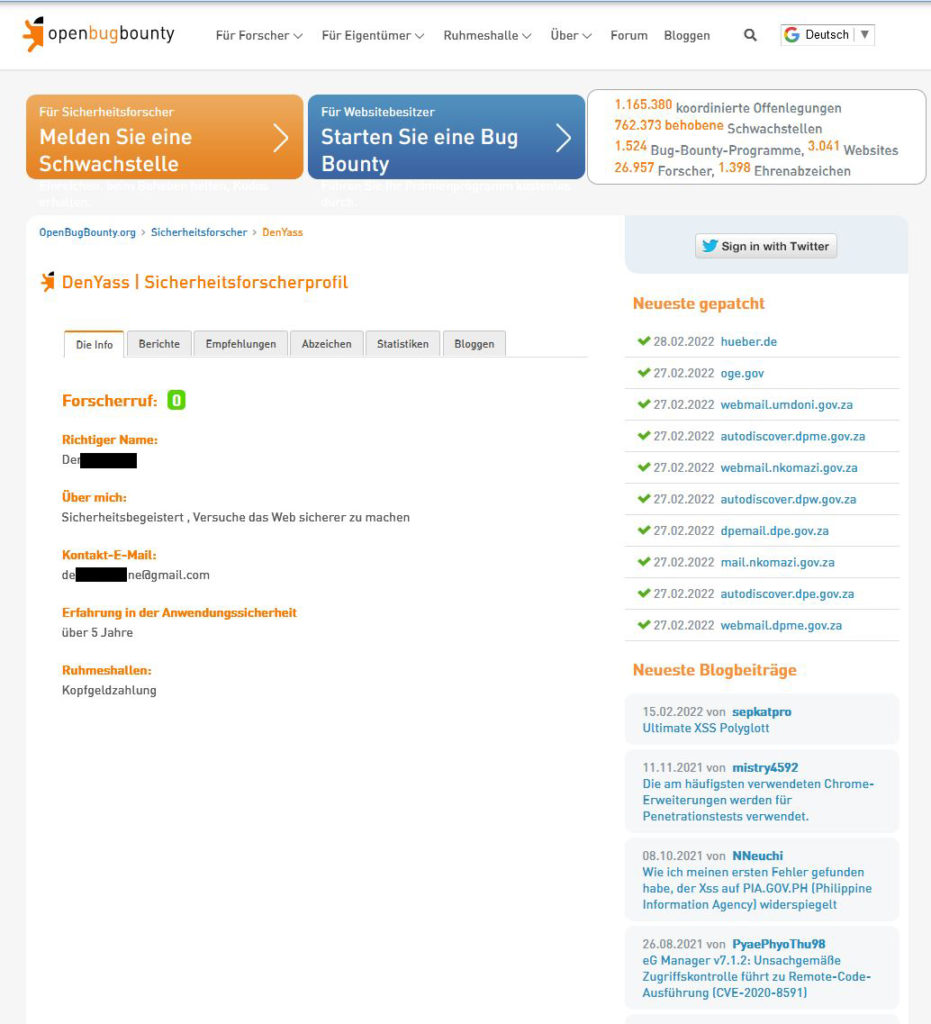

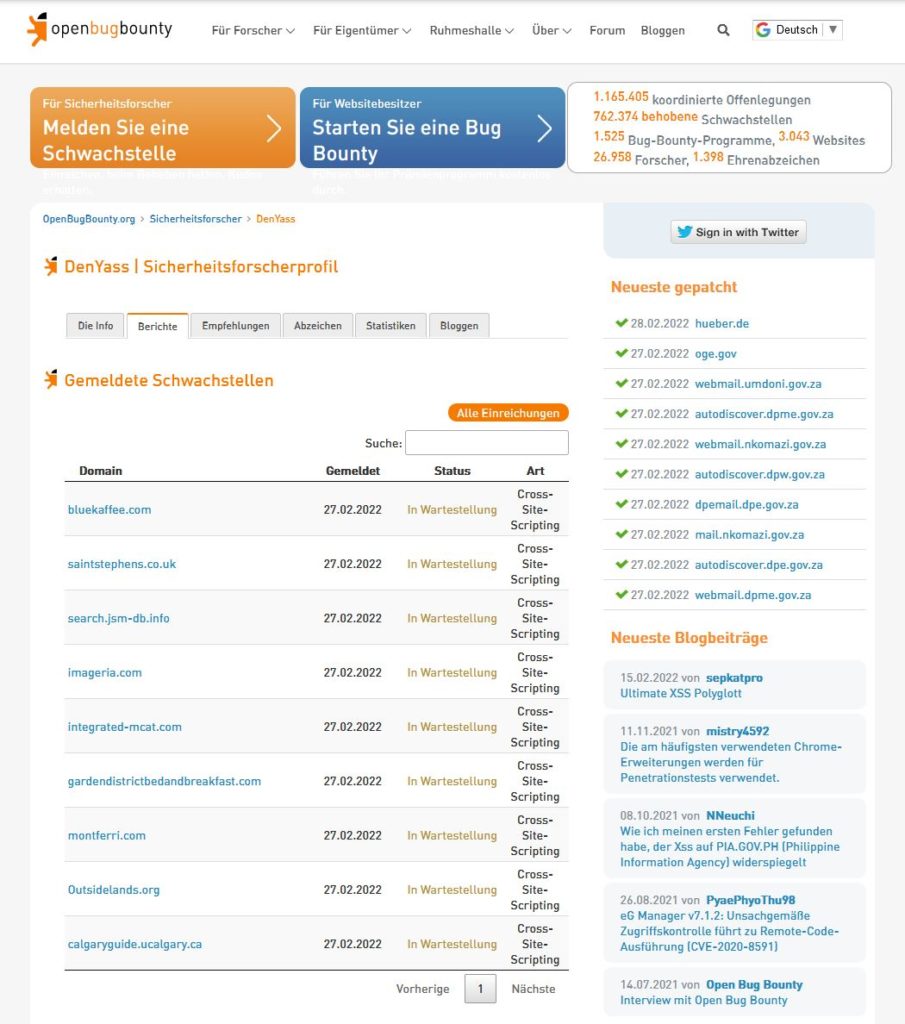

Hallo, ein Sicherheitsforscher hat über das koordinierte und verantwortungsbewusste Offenlegungsprogramm von Open Bug Bounty eine Sicherheitslücke gemeldet, die die Website wpvision.de betrifft: https://www.openbugbounty.org/researchers/DenYass

Gemäß den Standardrichtlinien von ISO/IEC 29147 haben wir die Existenz der Schwachstelle überprüft, bevor wir Sie benachrichtigt haben. Bitte kontaktieren Sie den Sicherheitsforscher direkt für technische Details der Schwachstelle. Der Forscher kann auch beim Beheben der Schwachstelle helfen, wenn Sie Hilfe benötigen. Wenn Sie diese Benachrichtigung irrtümlicherweise erhalten haben, entschuldigen Sie sich bitte und leiten Sie sie an Ihr IT-Sicherheitsteam oder eine für die Sicherheit Ihrer Website zuständige Person weiter. Wenden Sie sich für weitere Details der Schwachstelle an den Sicherheitsforscher Profil des Sicherheitsforschers: https://www.openbugbounty.org/researchers/DenYass

Kontaktieren Sie den Forscher direkt hier: de***ne@gmail.com Besuchen Sie auch das Profil für weitere Informationen Sollten Sie Hilfe benötigen, wenden Sie sich bitte an: https://www.openbugbounty.org/open-bug-bounty/

Bleib sicher, Öffnen Sie Bug Bounty, um das Internet sicherer zu machen HAFTUNGSAUSSCHLUSS: Das gemeinnützige Open Bug Bounty-Projekt hat keine direkten oder indirekten Beziehungen zu Sicherheitsforschern. Unsere einzige Aufgabe besteht darin, die Einsendungen zu überprüfen und Website-Eigentümer so schnell wie möglich zu benachrichtigen, um ihre Websites sicher zu halten.“

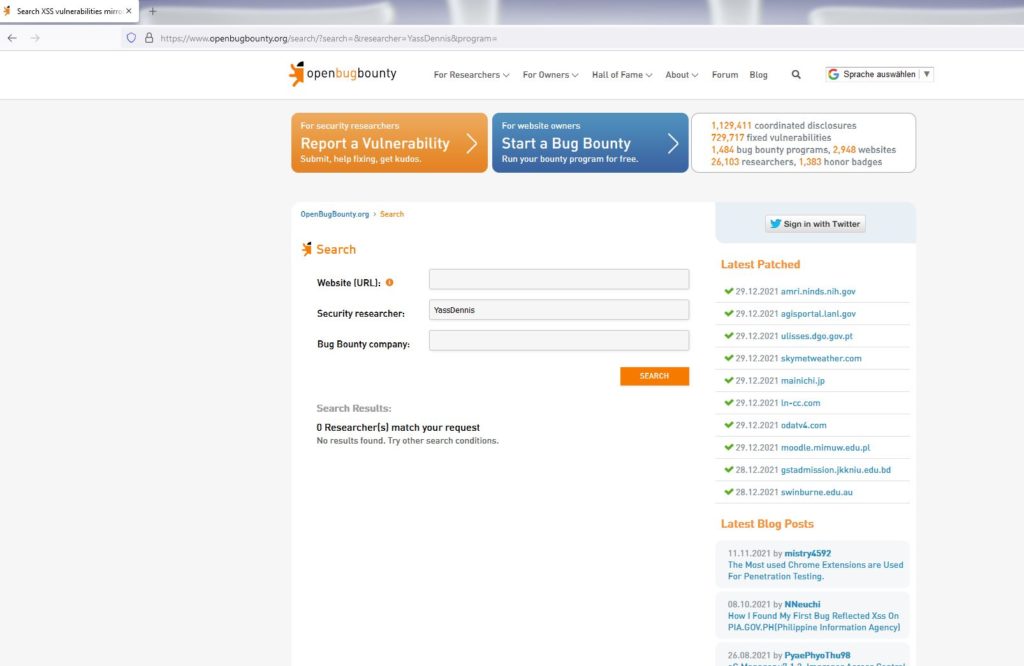

Ein kurzer Blick auf den Namen des Sicherheitsexperten sagte mir dann gleich, dass irgendetwas nicht stimmt.

Aus „YassDennis“ wurde jetzt „DenYass“ aber der Depp hat sich mit der gleichen Mail registriert.

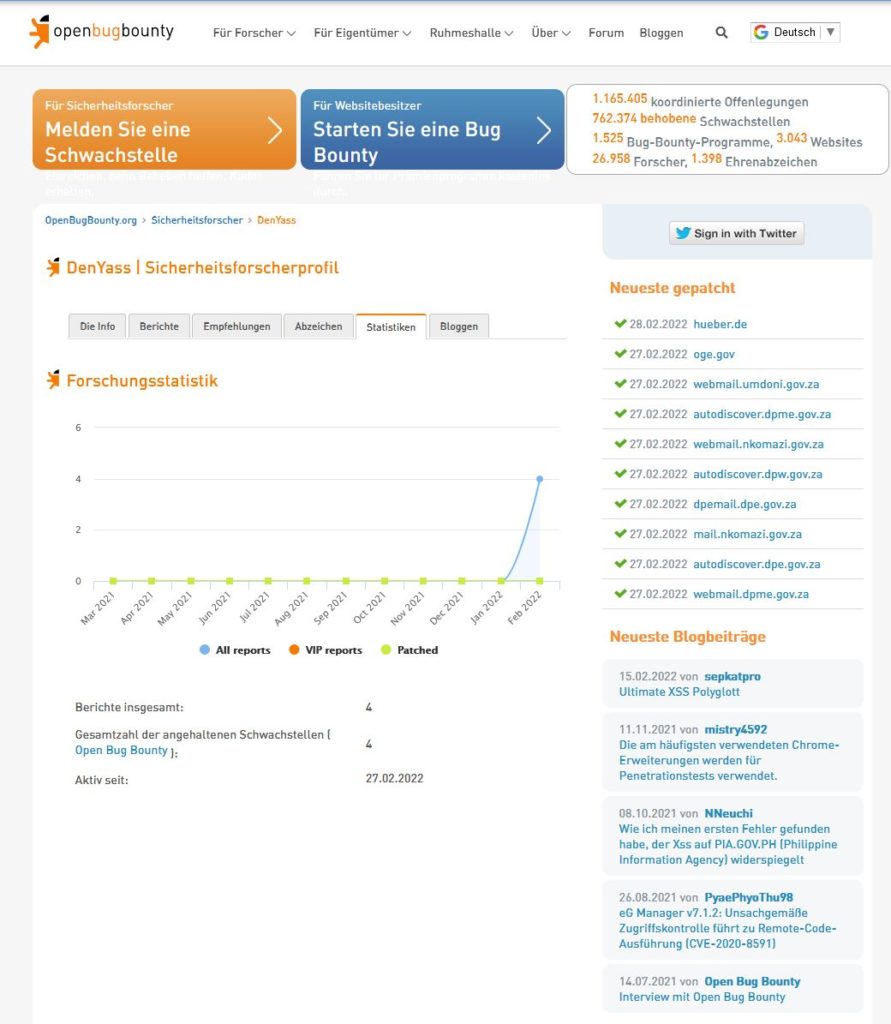

Ein kurzer Blick in das Benutzerkonto hat verraten, dass dies erst seit dem 27.02.2022 existierte und bereits 9 Seiten mit „Schwachstellen“ gemeldet wurden.

1. März 2022 (?)

Da ich keine anderen Opfer ins Messer rennen lassen wollte, habe ich versucht mit OBB Kontakt aufzunehmen. Eine Mailadresse habe ich leider nicht gefunden, somit habe ich per Kontaktformular mitgeteilt, dass ihr Sicherheitsexperte vermeidlich ein Betrüger ist und der Account überprüft werden sollte.

Bis heute habe ich von OBB diesbezüglich keine Rückmeldung erhalten.

10. März 2022 (?)

Auch wenn sich OBB nicht gemeldet hat, zumindest das Konto von „DenYass“ ist mittlerweile wieder gelöscht.

Ob meine Info der Anlass dafür war werde ich wohl nie erfahren.

Résumé

Sicherlich ist OpenBugBounty vom Grundsatz her eine gute Idee und hat bestimmt auch schon vielen Webseitenbetreibern geholfen. Das will ich nicht in Abrede stellen.

Krank ist das System in dem Sinne, dass sich jeder als Sicherheitsexperte registrieren kann und dies von OBB scheinbar nicht geprüft wird.

Weiterhin verschickt OBB (IMHO) ungeprüft Mails an Webseitenbetreiber mit dem Inhalt, dass es eine Sicherheitslücke auf der Seite gibt und diese durch OBB geprüft resp. die Angaben des Sicherheitsexperten bestätigt werden.

In meinem Fall gab es keine Sicherheitslücken und ich wurde trotzdem zweimal durch OBB kontaktiert.

Durch das spätere Löschen der Profile der mit meinen Fällen verbundenen Sicherheitsexperten hat OBB indirekt bestätig, dass es sich hier um ein Betrug gehandelt hat.

Für mich lässt das jetzt nur eine der folgenden Schlussfolgerungen zu:

- Entweder OBB überprüft die gemeldeten Sicherheitslücken nicht oder

- OBB übersendet wissentlich Fehlinformationen an Webseitenbetreiber.

Beides ist aus meiner Sicht nicht hinnehmbar und somit meine Empfehlung an alle:

- Falls bei Dir eine Nachricht von Open Bug Bounty eintrifft in der über angebliche Sicherheitslücken informiert wird, betrachte diese äußerst skeptisch!

- Überprüfe im Rahmen Deiner Möglichkeiten, ob es überhaupt eine Sicherheitslücke geben kann.

- Prüfe auf der Webseite von OBB nach, wie lang der Sicherheitsexperte dort schon registriert ist. -> https://www.openbugbounty.org/search/

- Setze Dich nicht sofort mit den Sicherheitsexperten in Verbindung sondern schau nach, ob ein paar Tage später der gemeldete Fall (OBB-XYZ) immer noch vorhanden ist.

- Wenn Du Dich mit den Sicherheitsexperten in Verbindung setzt, lass Dich nicht dazu überreden sofort eine Zahlung des „Lösegeldes“ zu leisten.

(*1) Quelle